Dark Web : Plongée dans l'Invisible Côté Obscur d'Internet en 2025

Sous la surface chatoyante du web que nous connaissons tous, là où Google ne peut voir et où l'anonymat règne en maître, se cache un monde parallèle fascinant et controversé : le Dark Web. En mars 2025, plus de 3 millions d'utilisateurs quotidiens y accèdent, alimentant une économie souterraine estimée à 3,2 milliards de dollars annuels. Loin des clichés hollywoodiens, le Dark Web n'est ni entièrement criminel ni totalement innocent. C'est un écosystème complexe où se côtoient lanceurs d'alerte, journalistes, dissidents politiques, mais aussi cybercriminels et trafiquants. Accessible uniquement via des réseaux anonymisés comme Tor, ce monde invisible fascine autant qu'il inquiète. En 2025, entre innovations technologiques, démantèlements de marchés noirs par les autorités, et nouvelles menaces cybernétiques, le Dark Web évolue constamment. Découvrons ensemble ce qu'est réellement le Dark Web, comment il fonctionne, et pourquoi il suscite tant d'intérêt et de controverses.

Qu'est-ce que le Dark Web ? Définition et Concepts Clés

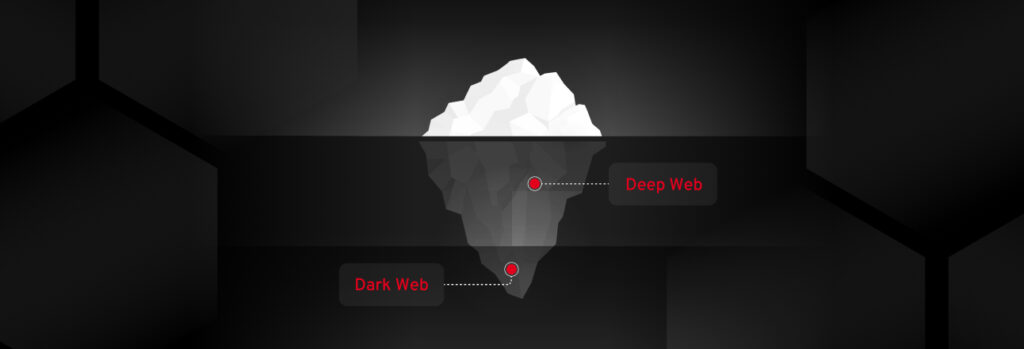

Le Dark Web (ou web sombre) désigne une partie cachée et chiffrée d'Internet, accessible uniquement via des logiciels spécialisés qui garantissent l'anonymat des utilisateurs. Contrairement aux idées reçues, le Dark Web ne représente qu'une infime fraction du web global : environ 0,01% de l'ensemble d'Internet.

Cette confusion provient souvent de l'amalgame entre trois concepts distincts mais liés :

Les Trois Couches d'Internet : Une Clarification Essentielle

1. Le Surface Web (Clear Web) : C'est la partie visible d'Internet, indexée par les moteurs de recherche comme Google, Bing ou Yahoo. Sites web publics, blogs, réseaux sociaux accessibles, e-commerce... tout ce que vous trouvez via une simple recherche fait partie du Surface Web. Il représente environ 10% du web total.

2. Le Deep Web (Web Profond) : Cette couche beaucoup plus vaste (environ 90% du web) regroupe tous les contenus non indexés par les moteurs de recherche, mais parfaitement légitimes et utilisés quotidiennement : vos emails, comptes bancaires en ligne, dossiers médicaux, intranets d'entreprises, bases de données universitaires, etc. Vous accédez au Deep Web chaque fois que vous vous connectez à votre messagerie ou consultez votre compte en banque.

3. Le Dark Web : C'est une minuscule sous-partie du Deep Web (0,01% du web total), volontairement cachée et accessible uniquement via des réseaux anonymisés comme Tor, I2P, ou Freenet. Le Dark Web utilise des protocoles de chiffrement avancés et des adresses spéciales (comme les domaines en .onion pour Tor) pour garantir l'anonymat complet des utilisateurs et des serveurs.

💡 Point Clé : Dark Web ≠ Deep Web

L'erreur la plus courante est de confondre Dark Web et Deep Web. Le Deep Web est principalement composé de contenus légitimes que nous utilisons tous (emails, comptes bancaires). Le Dark Web est une infime partie intentionnellement cachée, utilisée pour préserver l'anonymat, avec des usages à la fois légitimes (protection des dissidents, journalisme) et illégaux (marchés noirs, cybercriminalité).

📊 Le Dark Web en Chiffres - 2025

- 3+ millions : Utilisateurs quotidiens du Dark Web (mars 2025, en augmentation par rapport aux 2 millions de début 2025)

- 3,2 milliards $ : Revenus annuels globaux générés par les activités du Dark Web en 2025

- 25 milliards $ : Valeur des transactions en cryptomonnaies sur le Dark Web en 2022 (doublement par rapport à 2020)

- 30% : Proportion d'Américains accédant fréquemment au Dark Web

- 60% : Pourcentage de sites du Dark Web liés à des activités illicites

- 1 700 : Nombre moyen mensuel de divulgations de données d'entreprises détectées sur le Dark Web

- États-Unis, Allemagne, Inde, Finlande : Pays comptant le plus d'utilisateurs Tor

- 96% : Proportion du Dark Web et Deep Web combinés par rapport au Surface Web (4%)

Historique du Dark Web : Des Origines Militaires à l'Écosystème Actuel

1990s : La Genèse - Le Projet Onion Routing de l'US Navy

L'histoire du Dark Web commence dans les laboratoires secrets de l'armée américaine. Dans les années 1990, les chercheurs du U.S. Naval Research Laboratory développent une technologie révolutionnaire appelée Onion Routing (routage en oignon). L'objectif militaire était clair : permettre aux agents de renseignement américains de communiquer en ligne de manière totalement anonyme et intraçable.

Le principe du routage en oignon est ingénieux : les données sont chiffrées en plusieurs couches (comme les pelures d'un oignon) et transitent à travers un réseau de serveurs relais (nœuds) répartis dans le monde entier. À chaque nœud, une couche de chiffrement est retirée, révélant uniquement l'adresse du prochain nœud. Aucun serveur ne connaît à la fois l'origine et la destination finale des données, garantissant un anonymat quasi-total.

2002 : La Naissance de Tor - Le Réseau Devient Public

En 2002, l'U.S. Naval Research Laboratory rend le code source du projet open source et crée officiellement Tor (The Onion Router). La décision de rendre Tor public et gratuit n'était pas altruiste : pour que le réseau soit véritablement efficace et intraçable, il fallait qu'un grand nombre d'utilisateurs civils l'utilisent également. Plus il y a d'utilisateurs et de trafic diversifié, plus il est difficile d'identifier les communications sensibles des agents de renseignement.

En 2006, le Tor Project devient une organisation à but non lucratif indépendante, financée notamment par le gouvernement américain, des ONG de défense des droits humains, et des donateurs privés.

2011 : Silk Road - Le Premier Grand Marché Noir

L'événement qui propulse le Dark Web sous les projecteurs médiatiques est le lancement de Silk Road (Route de la Soie) en février 2011 par Ross Ulbricht, utilisant le pseudonyme "Dread Pirate Roberts". Silk Road était une plateforme e-commerce sophistiquée, accessible uniquement via Tor, permettant l'achat et la vente anonymes de drogues, documents falsifiés, et autres produits illégaux, avec paiement en Bitcoin.

À son apogée, Silk Road générait des millions de dollars de transactions mensuelles et comptait des milliers de vendeurs et acheteurs. Le site utilisait un système de notation type eBay, un service client, et même une résolution de litiges. Cette professionnalisation du marché noir choqua le monde.

2013 : La Chute de Silk Road et l'Effet Hydre

En octobre 2013, le FBI parvient à démanteler Silk Road et arrête Ross Ulbricht, qui sera condamné à la prison à perpétuité sans possibilité de libération conditionnelle. Le FBI saisit 144 000 Bitcoins (valant des dizaines de millions à l'époque, des milliards aujourd'hui).

Mais la fermeture de Silk Road n'a pas tué le Dark Web. Au contraire, elle a provoqué un effet Hydre : des dizaines de nouveaux marchés noirs ont émergé, chacun prétendant être plus sécurisé que Silk Road. AlphaBay, Hansa Market, Dream Market, et bien d'autres ont rapidement pris le relais.

2014-2025 : Évolution Continue et Jeu du Chat et de la Souris

Depuis 2014, le Dark Web connaît des cycles constants d'émergence et de démantèlement de marchés noirs. Les forces de l'ordre internationales coordonnent leurs efforts : en 2017, Operation Bayonet démantèle AlphaBay et Hansa Market. En 2025, plusieurs plateformes majeures ont été fermées, piratées, ou ont disparu via des "exit scams" (escroqueries de sortie où les administrateurs s'enfuient avec l'argent des utilisateurs).

Parallèlement, les usages légitimes du Dark Web se sont développés : journalisme d'investigation, protection des lanceurs d'alerte, contournement de la censure dans les régimes autoritaires, et communication sécurisée pour les activistes des droits humains.

Comment Fonctionne le Dark Web ? Technologies et Mécanismes

Le Réseau Tor : Cœur du Dark Web

Tor (The Onion Router) reste le principal moyen d'accès au Dark Web. En 2025, le réseau Tor compte plus de 7 000 serveurs relais (nœuds) répartis dans le monde entier, maintenus par des volontaires.

Fonctionnement du routage en oignon :

- Chiffrement multi-couches : Lorsque vous accédez à un site .onion, votre connexion est chiffrée en trois couches successives.

- Nœud d'entrée (Guard) : Votre trafic passe d'abord par un nœud d'entrée qui connaît votre véritable adresse IP mais ignore votre destination finale.

- Nœud intermédiaire (Middle Relay) : Le trafic passe ensuite par un ou plusieurs nœuds intermédiaires qui ne connaissent ni votre IP ni votre destination.

- Nœud de sortie (Exit Node) : Le dernier nœud déchiffre la couche finale et transmet votre requête au site cible. Il connaît la destination mais ignore votre identité réelle.

Ce système rend pratiquement impossible le traçage complet d'une connexion, car aucun serveur ne possède simultanément l'information complète.

Les Sites .onion : Adresses du Dark Web

Les sites du Dark Web utilisent des adresses en .onion, composées de chaînes aléatoires de caractères (exemple : 3g2upl4pq6kufc4m.onion pour DuckDuckGo). Ces adresses sont générées cryptographiquement et ne peuvent être résolues que par le réseau Tor.

Contrairement aux domaines traditionnels (.com, .fr), les adresses .onion ne sont pas gérées par un registrar centralisé. Elles sont créées via un processus de génération de clés cryptographiques, garantissant que seul le propriétaire légitime peut contrôler son site.

Alternatives à Tor : I2P et Freenet

I2P (Invisible Internet Project) : Réseau peer-to-peer décentralisé privilégiant l'hébergement anonyme et les communications internes. I2P utilise des "tunnels" unidirectionnels plutôt que des circuits bidirectionnels comme Tor.

Freenet : Réseau décentralisé conçu pour la résistance à la censure. Les données sont stockées de manière distribuée sur l'ensemble du réseau, rendant leur suppression quasiment impossible.

Que Trouve-t-on Réellement sur le Dark Web ?

Le Dark Web héberge une dualité fascinante entre contenus légitimes et activités criminelles. Démystifions les clichés et explorons la réalité.

Usages Légitimes et Essentiels

Protection des Journalistes et Lanceurs d'Alerte

Le Dark Web offre un espace crucial pour le journalisme d'investigation. ProPublica, média américain d'investigation, a lancé en 2016 sa version .onion, permettant aux sources confidentielles de transmettre des documents sensibles en toute sécurité. Le New York Times, BBC, et autres médias majeurs ont suivi.

Des plateformes comme SecureDrop permettent aux lanceurs d'alerte de communiquer anonymement avec des journalistes, protégeant ainsi des personnes dénonçant la corruption, les abus de pouvoir, ou les violations des droits humains.

Contournement de la Censure

Dans les régimes autoritaires où Internet est censuré (Chine, Iran, Corée du Nord, Turkménistan), Tor permet aux citoyens d'accéder à des informations bloquées, de communiquer librement, et d'organiser des mouvements de résistance. Pendant le Printemps arabe, Tor a joué un rôle crucial dans la coordination des manifestations.

Protection de la Vie Privée

De nombreux utilisateurs accèdent au Dark Web simplement pour naviguer sans être tracés par les publicitaires, les gouvernements, ou les fournisseurs d'accès Internet. C'est une forme légitime de protection de la vie privée numérique.

Forums de Support et Communautés

Le Dark Web héberge des forums de soutien pour les victimes d'abus, les personnes souffrant de troubles mentaux, ou les membres de communautés marginalisées qui cherchent un espace sûr pour s'exprimer anonymement.

Activités Illégales : La Face Sombre

Malheureusement, environ 60% des sites du Dark Web sont liés à des activités illicites. Voici les principales catégories :

Marchés Noirs (Darknet Markets)

Des plateformes e-commerce vendant drogues illicites, armes, faux documents, cartes bancaires volées, et autres produits prohibés. En 2025, malgré les démantèlements constants, de nouveaux marchés émergent régulièrement. Les transactions s'effectuent en cryptomonnaies (Bitcoin, Monero) pour préserver l'anonymat.

Trafic de Données Volées

Le Dark Web héberge d'immenses bases de données compromises : identités volées, numéros de cartes bancaires, informations médicales, accès à des comptes, etc. Les cybercriminels peuvent acheter les données d'une carte de crédit pour quelques dizaines de dollars.

Services de Cybercriminalité

Ransomware-as-a-Service, location de botnets pour attaques DDoS, services de phishing, malwares personnalisés... Le Dark Web offre un véritable catalogue de services criminels.

Contenus Illégaux et Extrémistes

Malheureusement, le Dark Web héberge également des contenus parmi les plus odieux d'Internet : matériel pédopornographique (en mars 2025, près de 3 millions d'images signalées), forums extrémistes, et autres contenus hautement illégaux.

⚠️ Avertissement Critique

Accéder au Dark Web n'est pas illégal en soi dans la plupart des pays, mais de nombreuses activités sur le Dark Web sont hautement criminelles. La simple consultation de certains contenus peut vous exposer à des poursuites judiciaires graves. Les forces de l'ordre surveillent activement le Dark Web, et des milliers d'arrestations sont effectuées chaque année. De plus, les risques de sécurité (malwares, escroqueries, piratage) sont considérables.

Comment Accéder au Dark Web ? Guide Technique (Informationnel)

Nous présentons ici les informations techniques à des fins éducatives uniquement. Nous ne recommandons pas d'accéder au Dark Web sans raison légitime et sérieuse.

Étape 1 : Télécharger Tor Browser

Le Tor Browser est la porte d'entrée du Dark Web. Il s'agit d'une version modifiée de Firefox, préconfigurée pour se connecter au réseau Tor.

- Rendez-vous sur le site officiel torproject.org (jamais via des sources tierces)

- Téléchargez la version 14.5 ou supérieure (dernière version de 2025)

- Tor Browser est disponible pour Windows, macOS, Linux, et Android

- Note : Le support pour Windows 7, 8, 8.1 et macOS 10.12-10.14 cesse en septembre 2025

Étape 2 : Utiliser un VPN (Recommandé)

Bien que Tor anonymise votre trafic, votre FAI (Fournisseur d'Accès Internet) peut voir que vous utilisez Tor. Pour une protection supplémentaire, activez un VPN fiable avant de lancer Tor Browser. Cette configuration (VPN + Tor) offre une double couche d'anonymat.

Étape 3 : Configurer les Paramètres de Sécurité

Tor Browser propose trois niveaux de sécurité :

- Normal : Toutes les fonctionnalités actives (déconseillé pour le Dark Web)

- Plus sûr : JavaScript désactivé sur les sites non-HTTPS, certaines polices et symboles mathématiques bloqués

- Le plus sûr : JavaScript complètement désactivé, restrictions maximales sur les contenus

Pour le Dark Web, sélectionnez toujours "Le plus sûr" pour minimiser les risques.

Étape 4 : Trouver des Sites .onion

Les adresses .onion ne sont pas indexées par Google. Vous devez utiliser des annuaires spécialisés :

- The Hidden Wiki : Annuaire de liens .onion (attention, beaucoup de liens morts ou dangereux)

- Ahmia : Moteur de recherche pour sites .onion, filtrant les contenus illégaux

- DuckDuckGo .onion : Version Dark Web du moteur de recherche respectueux de la vie privée

- Torch : L'un des plus anciens moteurs de recherche du Dark Web

Règles de Sécurité Absolues

- Ne téléchargez JAMAIS rien : Les fichiers peuvent contenir des malwares sophistiqués

- N'utilisez JAMAIS vos informations réelles : Pas de nom, email personnel, ou données identifiables

- Ne maximisez JAMAIS la fenêtre Tor : Cela peut révéler la résolution de votre écran, un élément d'identification

- Désactivez JavaScript : C'est le principal vecteur d'attaque

- Couvrez votre webcam : Bloquez physiquement votre caméra et micro

- N'effectuez AUCUNE transaction financière : Les escroqueries sont omniprésentes

- Utilisez un système d'exploitation sécurisé : Idéalement Tails OS, un système live qui ne laisse aucune trace

Les Risques et Dangers du Dark Web en 2025

Risques Juridiques

Les forces de l'ordre internationales ont considérablement intensifié leur surveillance du Dark Web. Le FBI, Europol, Interpol et les agences nationales coordonnent des opérations massives :

- Des milliers d'arrestations chaque année pour trafic de drogues, pédopornographie, cybercriminalité

- Infiltration de marchés noirs par des agents infiltrés

- Techniques avancées de désanonymisation (timing attacks, traffic analysis, exploitation de failles)

- Exploitation de vulnérabilités dans Tor lui-même

L'illusion d'anonymat complet est dangereuse. De nombreux utilisateurs ont été identifiés et arrêtés malgré l'usage de Tor.

Risques de Sécurité Informatique

Malwares et Ransomwares : Le Dark Web regorge de logiciels malveillants conçus pour infecter votre machine, voler vos données, ou chiffrer vos fichiers contre rançon.

Exploitation de Vulnérabilités : Des attaquants exploitent les failles de sécurité de votre navigateur, système d'exploitation, ou