Au-delà de Google : Démêler les Secrets du Deep Web en 2025

Introduction : La Majorité Cachée d'Internet

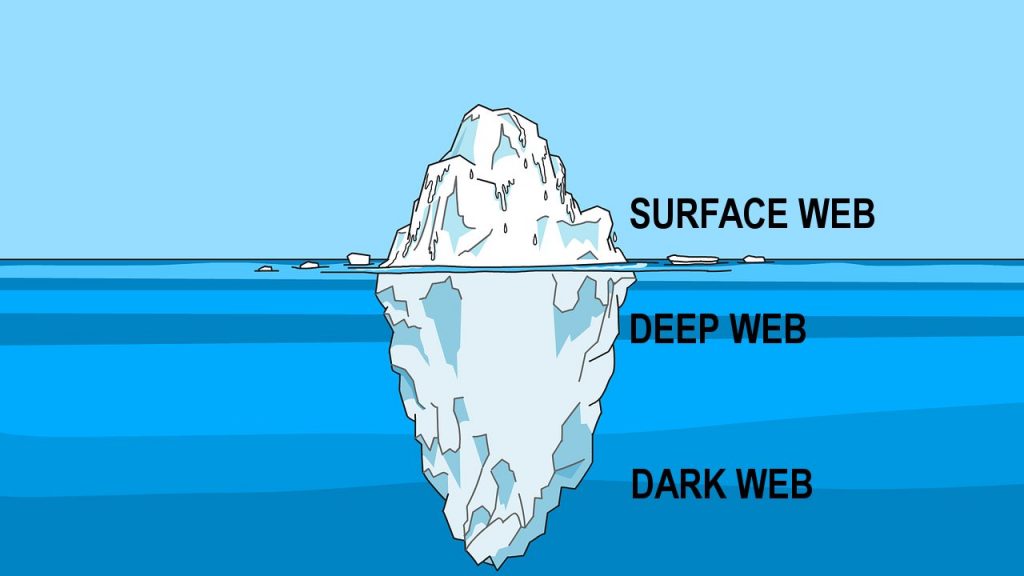

L'Internet que vous utilisez quotidiennement - celui des recherches Google, des fils d'actualité des réseaux sociaux et des achats en ligne - n'est que la pointe d'un immense iceberg numérique. En 2025, ce "Web de Surface" représente moins de 5% de l'Internet entier. En dessous se trouve un royaume caché beaucoup plus vaste, connu sous le nom de Deep Web, un espace souvent mal compris et entouré de mystère. Cet article servira de guide définitif, séparant la science-fiction de la réalité et fournissant un regard professionnel et actualisé sur la structure, les usages et les menaces évolutives des couches cachées d'Internet.

Contrairement à la croyance populaire, le Deep Web n'est pas un croque-mitaine numérique. Il fait partie intégrante de notre infrastructure en ligne. Alors que nous plongeons dans cet écosystème complexe, nous explorerons tout, des bases de données privées qui détiennent vos dossiers médicaux aux dernières tendances en matière de cybercriminalité alimentée par l'IA sur le Dark Web. À la fin de ce guide, vous aurez une compréhension claire et nuancée du Web sous le Web.

Démystifier le Jargon : Deep Web vs Dark Web

Les termes "Deep Web" et "Dark Web" sont souvent utilisés de manière interchangeable, mais ils désignent des concepts distincts. Comprendre cette différence est la première étape pour naviguer sur l'Internet caché.

Le Deep Web englobe toutes les parties du Web non indexées par les moteurs de recherche traditionnels comme Google ou Bing. Cela signifie que vous ne pouvez pas trouver ces pages via une simple recherche. Il n'est pas intrinsèquement secret ou illégal ; sa principale caractéristique est qu'il n'est pas accessible au public. Considérez-le comme l'espace réservé aux membres d'Internet.

Le Dark Web est un petit sous-ensemble intentionnellement caché du Deep Web. Il est conçu pour l'anonymat et nécessite des logiciels spécifiques, comme le navigateur Tor, pour y accéder. Bien qu'il ait des utilisations légitimes pour la vie privée, il est également connu pour faciliter des activités illicites.

Le tableau suivant fournit une comparaison claire des trois couches d'Internet :

| Catégorie | Web de Surface | Deep Web | Dark Web |

|---|---|---|---|

| Définition | Sites Web accessibles au public et indexés par les moteurs de recherche. | Sites Web & ressources non indexés par les moteurs de recherche traditionnels. | Une partie cachée du Deep Web nécessitant un logiciel spécial (ex : Tor) pour y accéder. |

| Méthode d'Accès | Navigateurs standards (Chrome, Safari, Firefox). | Identifiants de connexion, mots de passe, permissions spécifiques. | Navigateurs spécialisés comme Tor ou I2P. |

| Exemples | Sites d'actualités, médias sociaux, blogs publics. | Banque en ligne, e-mails privés, revues académiques, intranets d'entreprise. | Forums anonymes, plateformes de lanceurs d'alerte, marchés illicites. |

| Objectif Principal | Information publique et accès ouvert. | Confidentialité et sécurité pour les données sensibles. | Anonymat pour des activités légitimes et illicites. |

| Taille Estimée | ~4-10% d'Internet. | ~90-96% d'Internet. | <1% d'Internet. |

Le Moteur Invisible : Comment le Deep Web Alimente Nos Vies Numériques

Vous interagissez avec le Deep Web quotidiennement, probablement sans même vous en rendre compte. Une étude de 2023 a souligné que le Deep Web contient des données qui dépassent le Web régulier de 400 fois. Il est l'épine dorsale de notre économie numérique moderne, permettant des transactions sécurisées et privées.

Les utilisations légitimes courantes du Deep Web incluent :

Communication et Stockage Personnels : Votre boîte de réception e-mail privée (Gmail, Outlook), les messages directs sur les plateformes sociales et les fichiers stockés dans les services cloud comme Google Drive ou Dropbox font tous partie du Deep Web. Ils sont cachés derrière des formulaires de connexion, les rendant inaccessibles au public.

Systèmes Financiers et Médicaux : Lorsque vous vous connectez au portail de votre banque en ligne pour consulter votre solde ou au système d'un prestataire de soins de santé pour vérifier les résultats d'analyses, vous accédez au Deep Web. Cette restriction est cruciale pour protéger vos données les plus sensibles.

Ressources Académiques et Corporatives : Des bases de données massives de recherche académique (comme JSTOR), les intranets privés des entreprises et les archives gouvernementales résident ici. Ces ressources sont destinées à des publics spécifiques, et non au grand public.

En essence, le Deep Web est ce qui rend possibles les expériences en ligne sécurisées et personnalisées. Il est le moteur invisible de la fonctionnalité et de la confidentialité dont nous dépendons tous.

Un Royaume d'Anonymat : Naviguer sur le Dark Web

Le Dark Web, un sous-ensemble du Deep Web, est là où l'anonymat s'intensifie. L'accès nécessite des outils spécialisés qui masquent l'identité et la localisation d'un utilisateur. Le plus courant d'entre eux est The Onion Router (Tor).

Tor fonctionne en faisant rebondir vos communications à travers un réseau distribué de relais gérés par des volontaires du monde entier. Chaque relais déchiffre une seule couche de chiffrement - d'où la métaphore de l'"oignon" - pour révéler le relais suivant dans le circuit. Ce processus obscurcit l'origine et la destination du trafic, offrant un degré d'anonymat élevé.

Cas d'Usage Duel : Vie Privée vs Illégalité

La neutralité technologique du Dark Web signifie qu'il sert un large éventail d'utilisateurs :

Utilisateurs Légitimes : Journalistes communiquant avec des lanceurs d'alerte (par ex., via SecureDrop), des activistes opérant sous des régimes oppressifs et des citoyens respectueux des lois soucieux de la vie privée numérique.

Activités Illicites : La même anonymat attire les cybercriminels. Le Dark Web héberge des marchés pour les données volées, les drogues illégales, les outils de piratage et d'autres produits de contrebande. En 2020, près de 57% du contenu sur le Dark Web était considéré comme illégal.

La Pègre Cybercriminelle : Un Regard à l'Intérieur des Forums du Dark Web

Les forums du Dark Web sont les places publiques animées de la pègre cybercriminelle. C'est là que les acteurs de la menace se rassemblent pour partager des connaissances, échanger des outils et orchestrer des attaques. En 2025, plusieurs forums ont gagné en prominence, chacun avec sa propre spécialité.

BreachForums : Un forum leader pour discuter des fuites de données et partager des informations volées, cette plateforme a comblé le vide laissé par la fermeture de son prédécesseur, RaidForums.

Dread : Fondé en 2018, Dread est l'un des plus grands et diversifiés forums du Dark Web aujourd'hui, hébergeant des sous-communautés qui discutent de tout, des fuites de données aux technologies de confidentialité.

CryptBB : Ce forum s'adresse aux hackers plus élitistes, utilisant des méthodes de chiffrement avancées pour sécuriser les communications. Il sert d'espace pour partager des connaissances sur le carding (fraude à la carte bancaire) et les techniques de piratage avancées.

XSS : L'un des forums les plus anciens, initialement connu sous le nom de DaMaGeLaB, XSS est fortement orienté vers les affaires et se concentre sur le piratage, l'accès aux réseaux d'entreprise et les services de rançongiciel.

Ces plateformes facilitent une économie illicite florissante. Par exemple, en 2025, un cybercriminel peut acheter les détails d'une carte de crédit avec un solde de 5 000 $ pour aussi peu que 110 $.

Le Paysage 2025 : IA, Décentralisation et Menaces Évolutives

Le Dark Web n'est pas statique ; il évolue rapidement en réponse aux avancées technologiques et aux actions des forces de l'ordre. Deux tendances clés définissent son paysage en 2025.

L'essor de la Cybercriminalité Propulsée par l'IA

L'intelligence artificielle est devenue un outil puissant entre les mains des cybercriminels. Ils utilisent l'IA générative pour créer des e-mails de hameçonnage (phishing) très convaincants. Un rapport de 2024 a révélé que les e-mails de hameçonnage générés par l'IA ont réussi à tromper 54% des destinataires, contre seulement 12% pour ceux écrits par des humains. De plus, la technologie de deepfake pilotée par l'IA est être weaponisée pour des stratagèmes d'ingénierie sociale sophistiqués, créant des audio et vidéos frauduleux pour tromper les employés afin qu'ils transfèrent de l'argent ou révèlent des identifiants.

Décentralisation et la Résilience du Crime

La poussée vers un Internet plus décentralisé (Web 3.0) a une contrepartie sombre. Les marchés criminels adoptent de plus en plus des technologies comme la blockchain et le InterPlanetary File System (IPFS). Ce changement les rend plus résilients, car ils fonctionnent sans serveur central que les forces de l'ordre peuvent facilement cibler. Cette décentralisation a contribué à une augmentation de 60% des transactions illégales intraçables depuis 2023. De plus, les criminels mélangent leurs opérations avec des applications de messagerie cryptées grand public comme Telegram, créant un écosystème hybride à la fois facile d'accès et hautement durable.

L'Épidémie de Rançongiciel

Les rançongiciels (ransomware) restent une menace grave. Le modèle "Ransomware-as-a-Service" (RaaS), où les développeurs louent leur logiciel malveillant à des affiliés, a abaissé la barrière d'entrée dans la cybercriminalité. En 2024, les attaques de rançongiciel ont augmenté de près de 25%, et le nombre de sites de fuite de groupes de rançongiciel a augmenté de 53%. Bien que les forces de l'ordre aient remporté des victoires majeures avec les démantèlements de groupes comme LockBit, de nouveaux groupes comme RansomHub et SafePay émergent rapidement pour combler le vide.

Comment Accéder au Dark Web en Toute Sécurité : Un Protocole 2025

La curiosité concernant le Dark Web est naturelle. Si vous choisissez de l'explorer, le faire en toute sécurité est primordial. Le protocole suivant, souvent appelé "Tor-over-VPN", est recommandé pour 2025.

Activez un Bouclier VPN de Confiance : Avant de lancer le navigateur Tor, connectez-vous à un Réseau Privé Virtuel (VPN) réputé. Un VPN chiffre votre connexion Internet entière et cache le fait que vous vous connectez au réseau Tor auprès de votre Fournisseur d'Accès à Internet (FAI), ajoutant une couche initiale cruciale de confidentialité.

Téléchargez le Navigateur Tor Uniquement depuis la Source Officielle : Téléchargez toujours le Navigateur Tor depuis le site officiel (torproject.org). Les téléchargements tiers peuvent être groupés avec des logiciels malveillants ou des espions conçus pour compromettre votre anonymat dès le départ.

Configurez les Paramètres de Sécurité et Pratiquez une Hygiène de Navigation Irréprochable : Une fois installé, définissez le niveau de sécurité du navigateur sur "Le plus sûr" pour désactiver les fonctionnalités potentiellement vulnérables comme JavaScript sur les sites non sécurisés. Respectez ces règles critiques :

Ne Téléchargez Pas de Fichiers : Les fichiers sur le Dark Web sont souvent infectés par des logiciels malveillants.

N'Utilisez Jamais d'Informations Personnelles : Utilisez des pseudonymes et des comptes jetables pour toute interaction.

Évitez de Vous Connecter à Vos Comptes du Web de Surface : Ne vous connectez jamais à votre compte Google, Facebook ou autres comptes personnels lors de l'utilisation de Tor, car cela liera directement votre session anonyme à votre identité réelle.

Méfiez-Vous de Chaque Lien : Les escroqueries de hameçonnage sont monnaie courante. Vérifiez doublement chaque adresse .onion avant de cliquer.

Protéger Votre Entreprise des Menaces du Dark Web

Pour les organisations, le Dark Web n'est pas un concept abstrait mais une source de risque tangible. La défense proactive est la clé. Découvrez comment sécuriser vos actifs numériques dans notre guide sur les fondamentaux de la cybersécurité pour les entreprises.

Investissez dans la Surveillance du Dark Web : Des services spécialisés peuvent scanner le Dark Web à la recherche des données volées de votre entreprise, telles que les identifiants des employés, les dossiers clients ou la propriété intellectuelle. La détection précoce vous permet de réinitialiser les mots de passe et de sécuriser les systèmes avant qu'une attaque ne se produise.

Appliquez une Hygiène Cybersécurité Fondamentale :

L'Authentification Multi-Facteurs (MFA) : La MFA est cruciale, car elle rend les mots de passe volés largement inutiles seuls.

Des Politiques de Mots de Passe Robustes : Imposez l'utilisation de mots de passe complexes et uniques pour différents services pour lutter contre les attaques de credential stuffing.

Une Formation Régulière des Employés : Formez continuellement le personnel à reconnaître les tentatives de hameçonnage et les tactiques d'ingénierie sociale, qui sont les vecteurs principaux des brèches initiales.

Effectuez des Évaluations des Risques Régulières et une Gestion des Correctifs : Comprendre vos vulnérabilités et appliquer rapidement les correctifs logiciels comble les lacunes de sécurité que les attaquants exploitent. Le fait que 384 variétés uniques de logiciels malveillants aient été vendues dans les forums souterrains en 2024 souligne la nécessité de défenses robustes.

Conclusion : Naviguer sur le Web Caché avec Connaissance

Le Deep Web et le Dark Web sont des couches complexes et multifacettes de notre monde numérique. Le Deep Web est la vaste structure fondamentale qui alimente nos services en ligne sécurisés, tandis que le Dark Web est une zone spécialisée où l'anonymat renforce à la fois les protecteurs et les auteurs. En 2025, le paysage est défini par la weaponisation de l'IA, la décentralisation des marchés criminels et une menace persistante de rançongiciel.

Comprendre cet écosystème n'est plus une compétence de niche mais une composante essentielle de la culture numérique pour les individus et les entreprises alike. En démystifiant ces royaumes cachés, nous pouvons mieux apprécier l'importance de la vie privée en ligne, reconnaître la nature évolutive des cybermenaces et prendre des mesures éclairées pour nous protéger et protéger nos organisations. La clé pour naviguer dans les profondeurs d'Internet n'est pas la peur, mais la connaissance et la vigilance.

Mots-Clés SEO :

Deep Web, Dark Web, Navigateur Tor, Cybersécurité 2025, Vie Privée en Ligne, Rançongiciel, Cybercriminalité IA, Fuite de Données, Forums du Dark Web, Couches d'Internet, Veille Cyber, Anonymat Numérique, Web 3.0, Marchés Illícites, Données Volées, Comment Accéder au Dark Web, Web de Surface, Deep Web vs Dark Web, Tendances Cybercriminelles, Blockchain.